Tous d’abord, il nous faut expliquer, en grande ligne bien sur, ce qu’est le wifi.

Le nom Wi-Fi, contraction de Wireless Fidelity, (Fidélité sans fil). La norme 802.11 s’attache à définir les couches basses du modèle OSI pour une liaison sans fil utilisant des ondes électromagnétiques, c’est à dire :

- la couche physique (notée parfois couche PHY), proposant trois types de codage de l’information;

- la couche liaison de données, constitué de deux sous-couches :

- le contrôle de la liaison logique (Logical Link Control, ou LLC) ;

- le contrôle d’accès au support (Media Access Control, ou MAC).

La couche physique définit la modulation des ondes radio-électriques et les caractéristiques de la signalisation pour la transmission de données, tandis que la couche liaison de données définit l’interface entre le bus de la machine et la couche physique, notamment une méthode d’accès proche de celle utilisée dans le standard ethernet et les règles de communication entre les différentes stations. La norme 802.11 propose en réalité trois couches physiques, définissant des modes de transmission alternatifs :

Il est possible d’utiliser n’importe quel protocole sur un réseau sans fil WiFi au même titre que sur un réseau ethernet.

Le WEP est l’acronyme de «Wired Equivalent Privacy». Il s’agit d’une des normes de cryptage sans fil qui est utilisé pour empêcher l’accès non autorisé ou le piratage d’un système de réseaux informatiques. Il a été l’une des première norme développée, qui est encore en usage aujourd’hui. Il s’agit en fait d’un algorithme de cryptage des données transmises sur un réseau sans fil.

Bon, trêve de bavardage, il s’agit maintenant de vous montrer comment votre clé wep peut être facilement victime de piraterie.

Le mode moniteur;

(aussi appelé Radio Frequency Monitoring, RF Monitor, rfmon, RFMON, Air Monitor, Network Monitor, NetMon, ou encore surveillance RF) permet à un ordinateur équipé d’une carte réseau Wi-Fi d’écouter tout le trafic d’un réseau sans fil. À la différence du mode promiscuous, qui est aussi utilisé pour sniffer un réseau, le mode moniteur permet aux paquets d’être capturés sans avoir besoin de s’enregistrer sur un point d’accès (AP) ou réseau ad hoc. Le mode moniteur n’existe que sur les réseaux sans fil, tandis que le mode promiscuous peut être utilisé à la fois sur les réseaux filaires et sans fil.

Le mode moniteur est l’un des quatre modes dans lesquels une carte sans fil 802.11 peut fonctionner :

- infrastructure (managed), pour le client/la station communiquant à travers un point d’accès ;

- ad hoc, point à point ;

- maître (master), c’est-à-dire se comportant comme un point d’accès ;

- moniteur (monitor).

Lien wikipédia (http://fr.wikipedia.org/wiki/Mode_moniteur).

Pour se faire il vous faut ouvrir un terminal en tant que superutilisateur, et taper la commande suivante :

airmon-ng

Nous voyons donc ici, grâce à cette commande, les cartes connectées au PC, nous allons pour notre part utiliser la carte wifi, nommé wlan1 et activé son mode moniteur comme suit;

Nous nous rendons compte, d’une part, que le mode moniteur est donc bien actif sous le nom de mon0, nous voyons aussi comme il sera probable pour beaucoup, que certain processus sont activé et peuvent déranger, voici deux images qui vous permettrons d’y remédier;

Voila qui est mieux.

Donc notre carte en mode moniteur va nous permettre d’écouter (scanner) le réseau à porter, pour se faire il nous faut donc l’outil airodump-ng.

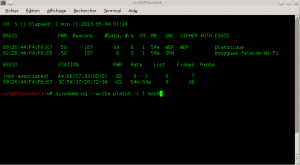

et voici ce que cela donne,

Nous savons donc quel sont les réseaux alentours, et donc on va se focaliser sur platonique qui est protéger par clé wep; sans pour autant le préciser, ici nous ne préciserons que le canal, et le nom de dossier de sortie, car nous allons capturer les donner transmises ((IV) vecteurs d’initialisations).

Donc la commande – -write suivie du nom de fichier que vous voulez, ici platon, et la commande -c suivi du canal que vous scannez ici le numero 1, et bien entendu votre interface. Ce qui donne ceci;

Remarquer la colonne data il vous en faudra environs 20000 pour pouvoir cracker votre clé wep rapidement. A savoir que pour se faire, il faut du trafic réseau.

Le fichier de sortie que vous enregistré et contenant les données nécessaire a la suite est situé ici;

en l’occurrence le fichier *.cap.

Passons au crack, avec aircrack-ng, la commande est on ne peut plus simple, il s’agit de;

il va de soi que vous choisirez le lien qui vous est nécessaire, ici, s’est le numéro 1, comme nous n’avons pas précisez la cible lors de l’enregistrement des données, mais seulement le canal, il a donc enregistrer tous le trafic réseau sur le dit canal, ensuite on obtient donc ce résultat;

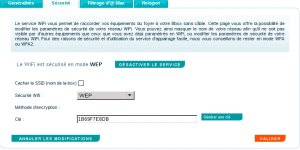

vérifions notre clé, le réseau platonique;

La clé wep;

Voila pour le crack wep, un outil n’a pas été utilisé ici, il s’agit de aireplay-ng qui vous servira si vous n’avez aucun trafic réseau.

Au mieux, pour les novices , je vous conseil de tester la manière ici décrite, et par la suite d’utiliser;

se trouvant a cet endroit;

Voila, en espérant que vous prendrez conscience que le réseau n’est pas si sécurisé que l’on puissent le dire, et qu’a l’avenir vous prendrez plus de précaution, pour que nous ayons plus de travail.

Rien n’arrive jamais sur un plateau en or serti de part et d’autre de diamant, kali est une continuelle découverte, je vous dirai juste donc de tester, et ne mettez pas de frein a votre imagination et à votre soif de connaissances.

Au plaisir, Platon y.

14 thoughts on “Cracker la clé wep avec Kali-linux”

slt tout le monde !!! mon nom est ami. enfait j’ai un probleme pour installer linux sur mon ordi du coup j’ai decidé de l’utilisé en mode live cd. je voulais trouvé la clef wifi …. j’ai suivi le tuto mais j’ai pas compris les toutes dernieres phases. si quelqu’un peut m’aider je lui serai reconnaissante.

Bonjour j’ai un problème dès la première commande^^

lorsque je fais “airmon-ng” il me répond, “las : cannot access ‘/sys/class/ieee80211/’/ No such file or directory

PHY Interface Driver Chipset”

il me semble judicieux, à mon humble avis, et au vu des demandes de certains, d’éffectuer des bonnes recherches ciblés, vous avez dans vos questions des mots clés, sur lesquels vous pourriez vous intérrogez, ouvrir un dictionnaires ou même wikipédia ou autres, mais la logiques voudrais de l’évolutions, nous sommes au WPA2 , et tellement de normes, que de s’arrété a un sujet de 2013 me scies les mains, ah ben j’en deviendrai manchot ^^ !

merci d’étudier vos questions avant de vouloir tout et tout de suite ^^

By Platon-y

Bonjour à tous

Je post car j’ai un problème que je n’arrive pas à résoudre depuis une semaine .

J’arrive à passer en monitor mais ca ne s’affiche pas en “mon0” malheureusement .

J’ai donc :

wlan0 …….

wlan1mon ….

Pourriez vous m’aider s’il vous plaît ?

Merci d’avance j’ai essayer tout seul pendant une semaine mais en vain .

Bonjour, j’ai pu cracker une clé wep mais elle ma donnée ceux ci

key found ( 4B:41:49:30:32:33:30:30:30:30:30:30) (ASCII: KAID 023000000)

j’ai utilisé sans succée

quel clé dois j mettre ?

J’ai essayé comme tout bon novice . Mais lorsque j’ecris la commande :airmon-ng(L’etape 1 pour creer le moniteur) . J’ai ce resultat :

ls:impossible d’acceder à sys/class/ieee80211/:Aucun Fichier ou dossier de ce type . Et aucune carte n’est affichée .

Tout comme en utilisant Fern Wifi cracker , j’ai le message : Enable monitor mode before scanning .

N.B : J’utilise VirtualBox

Merci d’Avance

Et au cas où on me dit que je dois passer par le forum pour pouvoir trouver de l’aide .Je n’arrive pas à m’inscrire là dessus . On me dit que je suis banni pourtant je suis nouveau sur le site et j’ai jamais fait d’inscription .

ou telecharger ce fichier et comment etre super utilisateur?

Merci tu gère et toute l’équipe de Kali Linux 😉

Bonjour, quand je tape la commande airmon-ng, rien n’apparait!!!

Une idée svp???

le support est effectué sur le forum. Bonne visite 😉

Merci encore, super tutoriel, très instructif !

Un grand MERCI à Platon y qui inaugure la première publication émanant de la communauté FR de Kali-linux. Bonne continuation.